Неделя безопасности 36: кража из-за джейлбрейка, прощание с RC4 и дыры в роутерах

- Троянец ворует данные с взломанных iPhone

- Google, Mozilla и Microsoft (еще раньше) прощаются с RC4 в 2016 году

- Уязвимости в роутерах Belkin N600

- Что еще случилось?

- Старые

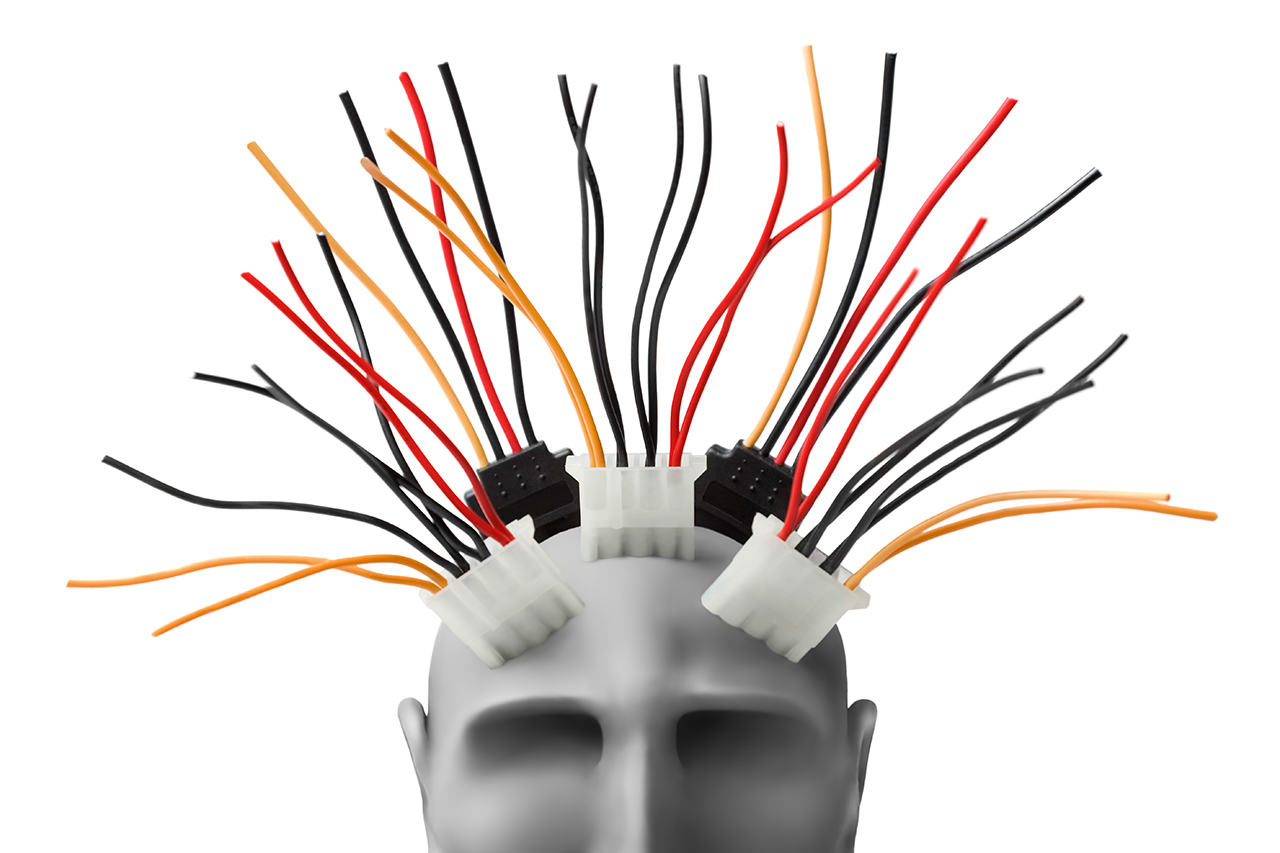

Наша жизнь будет гладкой, как только компьютеры будут встроены в наш мозг. Текстовые сообщения будут заменены «менталграммами», которые шепчет нам тонко наш внутренний голос. Яркая идея только что появилась в вашей голове? Поделитесь этим с друзьями через мозговую волну! Вспомните список покупок вашей жены всего за 2,99 доллара.

Тогда незрелые биодискретные интерфейсы будут передавать данные со скоростью терабайт в минуту на компьютеры (которые будут, по сути, бездисплейными смартфонами), оставляя функцию поиска по всему фоновому шуму для смысла и необходимости в более мощных процессоры будущего.

Зачем им прикреплять выходы 5 В и 12 В к чьей-то голове? Я не знаю, серьезно!

Проще говоря, новый iPhone 164 будет знать все о вас. Google, который пережил 34 кампании по ребрендингу и 8 усилий по реструктуризации, будет хранить и обрабатывать эти данные в своих центрах обработки данных, которые будут занимать более 2% поверхности Земли. Только тогда, когда этот технологический прорыв станет более зрелым, они начнут защищать эти огромные объемы данных.

К сожалению, прежде чем эти данные будут защищены, они, вероятно, попадут на черный рынок. Только тогда мы наконец подумаем о том, какие данные мы собираем и храним и как.

Это должно произойти позже. Говоря о сегодняшнем дне, мне интересно, заботится ли кто-нибудь о том, сколько пользовательского фона покажет коллекция данных гироскопа. Исследования в области безопасности часто отстают от коммерческих технологий, и технические разработчики редко задумывались о безопасности при создании своих штуковин.

В сегодняшнем дайджесте прошлой недели основные новости будут посвящены программному обеспечению и устройствам на сегодняшний день, которые были доступны миллионам пользователей в течение некоторого времени. Еще раз, правила дорожного движения: каждую неделю Команда Threatpost Отобранные три важные новости, которые я предлагаю комментарий. Все предыдущие издания можно найти Вот ,

Троянец ворует данные с взломанных iPhone

Новости , Palo Alto Networks исследование , короткий объяснение о том, кто должен беспокоиться.

Не все сообщения об утечках или ошибках легко объясняются с человеческой точки зрения, но это так. В Китае было найдено мошенническое приложение для iOS; он проникает в связь между смартфоном и серверами Apple и ворует пароли iTunes. Вредоносное ПО было уничтожено, потому что привлекло слишком много внимания: многие пользователи начали сообщать о краже со своих учетных записей iTunes (для справки: банковская карта привязана мертвым узлом к учетной записи Apple и единственное, что вам нужно для оплаты Angry Birds это пароль).

Круто, верно? Неправильно! Атака касалась только взломанных пользователей. Независимые исследователи из Китая, которые приписывают себя WeipTech, случайно взломали C & C-сервер cuplrits и обнаружили более 225 000 учетных данных пользователя (удивительно, сколько людей взломали джейлбрейк), включая имя пользователя, пароль и GUID устройства.

Вредоносное приложение загружено из Cydia, альтернативного магазина приложений для iOS. Затем он внедряется в связь между устройством и серверами Apple, следуя методу «доброго старика в середине», и перенаправляет похищенные данные на свой собственный сервер. А теперь - глазурь на пироге: вредоносная программа использует статический ключ шифрования, «mischa07» (К вашему сведению: в русском языке «Миша» означает как любимую форму имени Михаэль, так и « нести «).

Mischa07 крадет пароли пользователей iOS

Остается неясным, удалось ли этой «Мише» заработать целое состояние на атаке KeyRaider. Тем не менее, мораль здесь заключается в том, что взломанный iPhone даже более подвержен атакам, чем устройство Android. Как только надежная защита iOS скомпрометирована, оказывается, что никаких других средств защиты не существует, и каждый может сделать что угодно.

Это общий недостаток для всех надежных систем: снаружи по периметру развернуты мощные брандмауэры и физические средства защиты, сама система отключена - в общем, система - это крепость. Но внутри он представляет собой посредственный компьютер Pentium 4 под управлением Windows XP, который был в последний раз исправлен в 2003 году. Но что, если кто-то проникнет в периметр?

В связи с iOS возникает вопрос: что может произойти, если появится простой и работоспособный эксплойт root? Есть ли у Apple план Б? Может ли это доказать, что Android имеет преимущество, в конце концов, поскольку он предполагает возможность взлома и разработчики действуют соответственно?

Google, Mozilla и Microsoft (еще раньше) прощаются с RC4 в 2016 году

Новости ,

Рассказ о неделе безопасности на прошлой неделе (тот, в котором мы обсуждали «человека на стороне» DDoS-атака на GitHub ) мы пришли к выводу, что использование HTTPS является благословением как для пользователя, так и для владельца веб-службы. Это остается так, кроме того факта, что не все развертывания HTTPS полезны для вашего здоровья - более того, некоторые из них, которые используют древние методы шифрования, даже опасны.

Чтобы привести несколько примеров, позвольте мне напомнить вам о роли SSLv3 в Пудель атака и, в основном, все, что использует шифрование RC4. Если SSLv3 только что исполнилось 18 лет, и теперь он может наслаждаться многими взрослыми вещами, RC4 восходит к 1980-м годам. Что касается Интернета, трудно точно знать, что использование RC4 само по себе приводит к нарушению соединения. Ранее Internet Engineering Task Force признавала, что теоретически атаки на RC4, скорее всего, будут вскоре выполнены в условиях дикой природы.

Кстати, вот результат Недавнее исследование : переход с любого надежного шифрования на RC4 позволяет расшифровать куки (что означает перехват сеанса) всего за 52 часа. Чтобы добиться успеха, нужно взломать некоторые куки, принимая во внимание вероятный результат, а затем взломать веб-сайт, таким образом, имея более высокую вероятность успеха. Реализуемое? Да, учитывая несколько переменных. Это использовалось? Никто не знает. В файлах Сноудена были утверждения, что спецслужбы способны взломать RC4 ,

Что ж, новость положительная: потенциально уязвимый алгоритм шифрования даже не был взломан (по крайней мере, не в глобальном масштабе) до того, как его заблокировали навсегда. Даже сейчас этот случай встречается довольно редко: для Chrome он составляет всего 0,13% всех подключений, однако в абсолютных цифрах это чертовски много. Похороны RC4 официально отмечаются с 26 января (для Firefox 44) до конца февраля (для Chrome).

Microsoft также планирует запретить RC4 в начале следующего года (для Internet Explorer и Microsoft Edge) из-за невозможности отличить ошибочно вызванный TLS 1.0 откат веб-сайта RC4 от атаки «человек посередине».

Я не могу не испортить этот оптимизм с небольшим скептицизмом. Такие обновления, как правило, влияют либо на отсталые, забытые богом сайты или проверенные критически важные веб-сервисы, которые не так легко изменить. Весьма вероятно, что в начале следующего года мы станем свидетелями ярких дискуссий о том, что кто-то не сможет войти в сложный инструмент веб-банкинга после обновления браузера. Будем жить, посмотрим.

Уязвимости в роутерах Belkin N600

Новости , CERT Advisory ,

Я искренне люблю новости об уязвимостях роутера. В отличие от ПК, смартфонов и других устройств, маршрутизаторы, вероятно, останутся забытыми в пыльных углах на долгие годы, особенно если маршрутизатор функционирует бесперебойно. Таким образом, никто даже не потрудится узнать, что происходит внутри этого маленького черного ящика, даже если вы развернули совершенно новую прошивку на основе OpenWRT, особенно если вы не являетесь опытным пользователем и ваш маршрутизатор был настроен для вас вашим сетевым провайдером.

Имея это в виду, у маршрутизатора есть ключ ко всем вашим данным: кто бы ни смог попасть на вашу локальную платформу для обмена файлами, перехватить ваш трафик, поменять страницу веб-банкинга на фишинговую страницу или встроить нежелательную рекламу в ваш Google результаты поиска. Это возможно, если кто-то проник в ваш маршрутизатор из-за одной уязвимости или, что еще более вероятно, из-за уязвимой конфигурации по умолчанию.

Я хотел бы подтвердить, что я обновляю прошивку маршрутизатора сразу, как только выйдет новая версия, но это не так. Мой лучший снимок - раз в шесть месяцев - исключительно благодаря встроенным уведомлениям браузера. Раньше я обновлял свой предыдущий роутер чаще - только для борьбы с постоянными глюками. Некоторое время мой собственный роутер был подвержен удаленному доступу уязвимость ,

На маршрутизаторах Belkin были обнаружены пять серьезных ошибок безопасности, в том числе:

- Предполагаемые идентификаторы транзакций при отправке запросов на DNS-сервер, что, теоретически, позволит заменить сервер, например, при вызове сервера для обновления прошивки. Впрочем, ничего страшного.

- HTTP используется по умолчанию для критических операций, таких как запросы на обновление прошивки. Жуткий.

- По умолчанию веб-интерфейс не защищен паролем. Однако с этой ошибкой можно заменить что угодно, если злоумышленник уже находится в локальной сети. Уровень жуткости - средний.

- Обход аутентификации с включенным паролем при доступе к веб-интерфейсу. Дело в том, что браузер уведомляет маршрутизатор, вошел ли последний, а не наоборот. Просто замените пару параметров в данных, передаваемых на маршрутизатор, и пароль не требуется. Уровень жуткости - 76%.

- CSRF. Как только пользователь заманивает на щелчок по специально созданной ссылке, атакованный может дистанционно вмешиваться в настройки маршрутизатора. Жуткий как ад.

Хорошо, они нашли ряд дыр в не столь популярном здесь маршрутизаторе, большое дело. Проблема в том, что не многие люди охотятся за ошибками в маршрутизаторах, поэтому тот факт, что в Белкине были обнаружены уязвимые места, не означает, что устройства других производителей безопасны. Может быть, их время придет. Эта подборка новостей доказывает, что положение вещей очень и очень плохое.

Итак, что на вынос? Нужно как можно сильнее защитить свою локальную сеть, даже с помощью имеющегося набора инструментов: защитить веб-интерфейс паролем, не использовать WiFi через WEP, а также отключить WPS и другие неиспользуемые функции, такие как FTP-сервер и telnet / SSH (особенно внешние ) доступ.

Что еще случилось?

США планирует ввести санкции против Китая из-за их масштабных кибершпионажных кампаний , Это была одна из самых популярных новостей недели, но у нее есть свои особенности: в любом случае она не окажет никакого влияния на кибербезопасность или угрозу - только политика и ничего более.

Маршрутизаторы не являются самыми уязвимыми устройствами когда-либо. Детские мониторы и другие «удобные» устройства еще хуже , Отсутствие шифрования и авторизации и другие ошибки находятся на виду.

Новый метод угон групповых страниц на Facebook был найден; вина лежит на приложении Pages Manager. Уязвимость была исправлена, и исследователи получили награду за награду за ошибку.

Старые

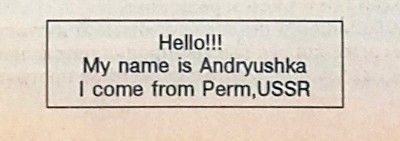

Семья Андрюшка

Это очень опасные резидентные «призрачные» вирусы. Они поражают файлы COM и EXE (кроме COMMAND.COM) при запуске зараженного файла (при поиске в каталоге) и при запуске его копий TSR (при открытии, выполнении, переименовании и т. Д.). Andryushka-3536 преобразует EXE-файлы в COM (здесь см. Вирус VASCINA). Вирус разворачивается в середине файла, в той части скомпрометированного файла, в которую вирус записывается, шифруется и записывается в конец зараженного файла.

Они развертывают регистры счетчика в загрузочных секторах на жестких дисках и, в зависимости от значения регистра счетчика, могут повредить несколько секторов на диске C: //. Во время процесса они воспроизводят мелодию и отображают текст на мониторе:

Они также включают текст: недостаточно памяти. Они используют сложный метод работы с ISR: они сохраняют часть дескрипторов int 25h в своем теле и перезаписывают свой собственный код (вызов int 21h) в доступном пространстве. Когда вызывается int 25h, они восстанавливают обработчик int 25h.

Цитируется из «Компьютерные вирусы в MS-DOS» Евгения Касперского, 1992. Страница 23.

Отказ от ответственности: эта колонка отражает только личное мнение автора. Может совпасть с позицией «Лаборатории Касперского» или нет. Зависит от удачи.

Похожие

Ошибки Google Play в LG K10... вы используете магазин Google Play, может случиться так, что вам придется столкнуться с некоторыми проблемами и ошибками. В следующей статье мы покажем вам, как быстро и эффективно решать наиболее распространенные ошибки в приложении Google Play. Google Play Store Ошибка 403 Эта проблема возникает при попытке загрузить приложение и получить информацию о том, что доступ к этому приложению запрещен. Ошибка 403 обычно появляется, когда кто-то пытается Самые важные продукты Google

... еще далеки от установления равной борьбы с Office. Однако их доступность, возможность работы в браузере и простота использования привели к тому, что вам не пришлось покупать дорогие Word, Excel и PowerPoint для запуска простых проектов. Именно благодаря Документам Google оставшиеся офисные пакеты встали и получили изменения в сети. И Microsoft быстро представила Office одной из ключевых особенностей Google Docs - совместную работу над документами с авторизацией в реальном времени. Почему старые фотографии назывались в сепии?

источник: pixabay Когда мы смотрим на старые фотографии, мы сразу обращаем внимание на то, что они не цветные, а черно-белые или в сепии. Цветная фотография - это изобретение середины XIX века. В Польше самая известная цветная фотография - это цветная Как добавить Google Карты в WordPress

... rc="/wp-content/uploads/2019/12/ru-kak-dobavit-google-karty-v-wordpress-1.jpg" alt=""> Перейдите на свой сайт WordPress и вставьте код в сообщение, страницу или шаблон. Вот и все, сохраните ваш пост / страницу и посмотрите карту Google в действии на вашем сайте. Добавление Google Maps в WordPress с помощью плагина Первый способ хорош, если вы хотите встроить карту Google только в одно место на своем сайте WordPress. Но если карты играют важную роль в основном Как настроить среду разработки Python в Windows

... ство предназначено для пользователей Windows, которые хотят настроить свой компьютер для разработки с Python. Что такое Python? питон это язык программирования, который легко выучить, но при этом мощный и гибкий. Многие профессиональные разработчики программного обеспечения используют Python каждый день для выполнения своей работы, как для крупных проектов, так и для небольших. Python является бесплатным, с открытым исходным кодом, и работает Как преобразовать документ Google Docs в формат Microsoft Office

... в собственных файловых форматах Google"> Документы, листы, слайды и другие приложения Google Google по умолчанию сохраняют документы в собственных файловых форматах Google. Но вы можете загрузить эти документы на жесткий диск в виде файлов Microsoft Office, хотите ли вы просто один документ или всю вашу библиотеку Google Docs. Даже если ты использовать Google Drive для синхронизации ваших Как использовать надежный пароль для лучшей защиты вашего iPhone

... еще более надежный вариант, буквенно-цифровой пароль, более безопасен. IDG Далее выберите «Изменить пароль». Как изменить свой пароль Если вы готовы изменить свой пароль, вот как это сделать: Перейдите в настройки Нажмите Touch ID и пароль (вам нужно будет ввести свой текущий пароль здесь) Apple, чтобы вы могли отключить iPhone замедление программного обеспечения

Apple тормозит ваш старый iPhone, но вы скоро сможете с этим что-то сделать. Сара Тью / CNET После скандала со стороны клиентов Apple заявила в среду, что это добавление функции в предстоящее обновление iOS это позволит им отключить программное обеспечение, которое замедляет работу старых Как снять блокировку iPhone Sim и предотвратить повторное возникновение

... rc="/wp-content/uploads/2019/11/ru-kak-snat-blokirovku-iphone-sim-i-predotvratit-povtornoe-vozniknovenie-1.jpg"> SIM-карта заблокирована. Если ваше устройство iOS отображает сообщение Locked Sim , в верхнем левом углу экрана вы не сможете выполнять какие-либо звонки на сотовые телефоны или пользоваться преимуществами подключения к мобильным данным . Это происходит потому, что ваша SIM-карта деактивирована и у вас практически нет Лучшие бесплатные фотографии в интернете. Более 100 страниц

... сплатные фотографии в интернете. Более 100 страниц Кража фотографий в Интернете - это нечто хуже, чем преступление. Это глупо. Я был глуп Я бы не назвал себя вором, крадущим чужие добрые дела. Глупость в этом случае подходит гораздо Как легко создавать резервные копии контактов Google

... вы являетесь владельцем телефона, это означает, что вам нужно особенно внимательно относиться ко всем соответствующим данным на нем, с включенными контактами. Выполнение эффективного контакта Резервное копирование Google является обязательным. Общение, несомненно, является основной причиной того, что почти у всех на этой планете есть мобильный телефон. Все ваши контакты очень важны не только для личного использования, но и для деловых целей. Вам также понадобятся контакты,

Комментарии

Что еще?Что еще? Улучшены автоматические обновления, увеличен диапазон индекса производительности до 7,9, улучшен Windows Explorer, мастер создания ISO-образов, обновлен установщик системы, новый экран входа в систему и запуска, мастер первоначальной настройки при первом запуске системы, новые образы учетных записей пользователей, увеличенная база данных драйверов устройств. , Top Virus , Афера технической поддержки Microsoft , Как исправить проблему с Google Redirect Virus , Как просмотреть скрытые файлы?

Или, может быть, вы уже установили последнюю версию системы Microsoft, но не знаете, что в ней нового? Мы представляем полный, упорядоченный в алфавитном порядке список самых важных новинок в Windows 7. Все описанные изменения и новые функции были выбраны с учетом их важности для пользователя. Следует также отметить, что не все инструменты или функции могут быть найдены в вашей версии Windows 7. Краткое описание функциональности отдельных выпусков систем Windows 7 представлено в статье. Что ты делал раньше?

Что ты делал раньше? Летом я управлял торговым постом на берегу моря. Я думаю, что в этой истории важно то, что у моей семьи была очень сильная традиция работать самостоятельно. Для меня мой собственный бизнес был чем-то очевидным, естественным поворотом вещей. Мне было гораздо легче начать, когда речь заходит о вопросе верований или уверенности в выбранном пути - никто в семье не советовал против этой идеи. Что случилось?

Что случилось? Деньги были отправлены, но это произошло на счет мошенника, а не нашего партнера. Почему это случилось? Сообщение об изменении номера учетной записи, вероятно, было отправлено бывшим сотрудником компании, который все еще имеет доступ к электронному почтовому ящику компании, или отправил нам сообщение в WeChat. Предоставленный новый номер счета фактически является его личным или другим корпоративным аккаунтом. Потому что кто сказал, что ты должен сдуть только один раз?

Потому что кто сказал, что ты должен сдуть только один раз? Так что время уникальное, единственное в своем роде, и о нем стоит помнить. Мы рекомендуем закрыть воспоминания в книге. Во-первых. На день рождения! Наша персонализированная книга - подарок к первому дню рождения Яши (напечатан Что на самом деле означает «безопасный» в браузере Chrome?

Что на самом деле означает «безопасный» в браузере Chrome? Для того чтобы Chrome пометил веб-сайт как «безопасный», ему необходимо настроить SSL на своем веб-сервере. В рамках этого процесса ему необходимо связаться с центром сертификации (ЦС), чтобы получить «сертификат». Предполагается, что ЦС должен убедиться, что владелец сайта действительно владеет сайтом. Этот процесс называется проверкой домена. Помимо проверки того, что владелец домена действительно владеет веб-сайтом, ЦС не Скажи пару слов о себе - что ты делаешь, что ты делаешь?

Скажи пару слов о себе - что ты делаешь, что ты делаешь? Сначала я начну с одного « Привет! Да, ты за монитором! Поздравляем с выбором сайта, который вы сделали! " Самое неприятное - это писать (рассказывать) о себе. Я верю, что один человек - то, что другие видят в этом. Некоторые говорят, что я один из лучших профессионалов в сфере SEO / SEM в Болгарии. Я думаю, что другие ненавистники - бессердечный, недобросовестный Что еще стоит знать о ню?

Что еще стоит знать о ню? Мобильная сеть nju является субмаркетом Orange и зависит от доступности Orange Telecom - в отличие от операторов MVNO, которые в основном используют базовые станции Play. Как часть nju mobile, клиенты также могут рассчитывать на пакеты данных в Европейском Союзе. Сейчас существует множество предложений, которые выглядят привлекательно, но не поддерживают роуминг. Мобильные клиенты Nju не будут превышать сумму ежемесячного обязательства, используя Но что еще ожидать от оборудования в этой категории?

Но что еще ожидать от оборудования в этой категории? экран Здесь, к сожалению, мы идем к первому разочарованию, и в то же время мы медленно начинаем открывать, что действительно скрывается под очень привлекательным и в то же время чрезвычайно прочным корпусом. 4,7-дюймовый дисплей покрыт GG4 с высокой оболочкой, но, к сожалению, он защищает матрицу в некоторых отношениях довольно среднюю. Просто напишите про разрешение - 960 × 540, т.е. qHD в настоящее Дополнительная страховка в Таиланде - что еще искать?

Дополнительная страховка в Таиланде - что еще искать? TU, в дополнение к стандартному туристическому полису, включающему в себя страхование медицинских расходов, страхование от несчастных случаев и страхование от несчастных случаев, также обеспечивает защиту от возникновения других видов риска. Если вы мечтаете о путешествии в Таиланд, вас должно заинтересовать, в частности, страхование багажа. Страховая сумма должна зависеть от ваших потребностей. Подумайте Что еще стоит знать об этой функции?

Что еще стоит знать об этой функции? Windows Sandbox является частью Windows 10 в версиях Pro и Enterprise. Также нет необходимости скачивать любые VHD. Каждый раз, когда мы запускаем Windows Sandbox, это чистая и совершенно новая установка Windows. После выхода из песочницы на устройство не вносятся никакие изменения - все теряется после закрытия приложения. Sandbox использует аппаратную виртуализацию для изоляции ядра (ядра). Microsoft Hypervisor

Яркая идея только что появилась в вашей голове?

Зачем им прикреплять выходы 5 В и 12 В к чьей-то голове?

Круто, верно?

Но что, если кто-то проникнет в периметр?

В связи с iOS возникает вопрос: что может произойти, если появится простой и работоспособный эксплойт root?

Есть ли у Apple план Б?

Может ли это доказать, что Android имеет преимущество, в конце концов, поскольку он предполагает возможность взлома и разработчики действуют соответственно?

Реализуемое?

Это использовалось?

Итак, что на вынос?