Mac OS X

- Ключевые особенности системы Mac OS X

- Ссылка на систему из систем Mach и BSD

- Среда выполнения

- Формат исполняемого файла Mach-O

- Структура Mach-O

- Инструменты анализа программ

- Инструменты динамического анализа

- Инструменты статического анализа

- Анализ вредоносного кода: примеры

- IM-Worm.OSX.Leap

- Virus.OSX.Macarena

- приложение

Год назад пользователями компьютеров Apple были в основном дизайнеры и специалисты DTP, фотографы и музыканты. Однако предыдущий год оказался прорывом в Mac по многим причинам. После того, как Apple объявила, что собирается выпускать компьютеры с процессорами Intel, многие стали задумываться об использовании этих компьютеров дома. Разработчики также заметили рост популярности Mac OS X и начали продавать собственные продукты для этой платформы.

Тем не менее, Mac OS X до сих пор остается загадкой как для многих пользователей, так и для специалистов по информационной безопасности. Эта статья призвана помочь читателям лучше понять функции Mac OS X, которые имеют решающее значение при тестировании вредоносных программ, разработанных для этой операционной системы.

Следует отметить, что Mac OS X является операционной системой Unix и имеет множество функций из других систем Unix. По этой причине эта статья будет более доступной для пользователей, имеющих опыт работы с такими системами, как Linux или FreeBSD. Некоторый опыт тестирования программ для любого типа операционной системы также облегчит понимание этой статьи.

Ключевые особенности системы Mac OS X

При анализе программ, в том числе и вредоносных, всегда полезно знать ключевые функции операционной системы. Mac OS X основана на Unix, что проявляется в дизайне OS X и общих принципах работы системы. Эта система приняла межпроцессорное взаимодействие от Маха и сетевой стек от BSD.

Ссылка на систему из систем Mach и BSD

Xnu - ядро Mac OS X - основано на ядрах Mach и FreeBSD, но также содержит функции из MkLinux, NetBSD, OpenBSD и нескольких проектов разработки Mach. Mac OS X поддерживает системные вызовы из систем Mach и BSD. Поскольку ядро OS X в равной степени основано на операционных системах Mach и FreeBSD, ядро Mac OS X - xnu - содержит две системные справочные таблицы (Mach и BSD) и поддерживает API для систем BSD и Mach.

Среда выполнения

Для обеспечения поддержки предыдущих операционных систем Mac OS X имеет среду выполнения с тремя компонентами:

- Dyld Runtime Environment, основанная на динамическом загрузчике (динамический загрузчик dyld).

- Среда исполнения CFM. Это наследие после OS 9 обеспечивает поддержку приложений, которые не могут быть запущены через dyld, но используют возможности Mac OS X. Это было реализовано в библиотеке Carbon.

- Classic Runtime Environment - среда, используемая для запуска старых приложений для OS 9 в OS X.

Благодаря вышеперечисленным функциям в Mac OS X вы можете запускать ряд приложений, в том числе старые версии операционной системы Mac.

Формат исполняемого файла Mach-O

В Mac OS X почти все файлы, которые содержат исполняемый код, включая приложения, библиотеки и модули ядра, имеют формат Mach-O.

Формат Mach-O изначально не был создан Apple; была разработана Open Source Foundation для операционной системы OSF / 1 (которая основана на системе Маха) и адаптирована Apple для архитектуры x86 как часть проекта OpenStep.

Формат файла Mach-O и спецификации Application Binary Interface (ABI) показывают, как исполняемый файл должен загружаться и запускаться ядром. Они предоставляют операционной системе следующую информацию:

- как работает динамический загрузчик?

- как загрузить отдельные библиотеки,

- как организовать адресное пространство процесса,

- где найти точку входа,

- и т.д.

Поскольку Mach-O является основным форматом исполняемых файлов в Mac OS X, давайте подробнее рассмотрим его структуру.

Структура Mach-O

Файлы Mach-O можно условно разделить на три части: заголовок, команды загрузки и сегменты, которые могут состоять из нескольких разделов. Команды header и load определяют основные функции файла, а сегмент данных содержит набор байтов, которые подключаются к командам загрузки.

Заголовок Первые четыре байта в заголовке определяют так называемое магическое число, которое идентифицирует файл как 32-битный или 64-битный. Это также помогает определить порядок байтов для процессора. Заголовок определяет архитектуру, для которой был скомпилирован файл. Благодаря этому ядро может гарантировать, что файлы будут запускаться только на той платформе, для которой файл был скомпилирован. Иногда двоичные файлы могут содержать код для более чем одной архитектуры. Этот формат известен как Universal Binaries. В этом случае файл будет начинаться с расширенного заголовка (толстый заголовок).

Команды зарядки . Область команд загрузки содержит список команд, которые сообщают ядру, как загружать различные сегменты файла. Эти команды описывают, как каждый сегмент сбалансирован в памяти, какие права доступа он имеет и где он находится в памяти.

Сегменты и разделы. Исполняемые файлы в формате Mach-O обычно имеют 5 сегментов:

- __PAGEZERO находится по нулевому виртуальному адресу и не имеет никакой защиты. Этот сегмент не имеет области в файле или на диске.

- __TEXT содержит данные, которые могут быть доступны только для чтения или выполнения.

- __DATA содержит данные, к которым вы можете что-то добавить. Этот раздел помечен как копируемый при записи.

- __OBJC содержит данные, используемые для сред выполнения Objective C.

- __LINKEDIT содержит данные, используемые для установления динамических соединений.

Сегменты __TEXT и __DATA содержат ноль или более разделов. Каждый раздел содержит данные определенного типа, например, исполняемый код, константы, строки и т. Д. Таким образом, исполняемый и неисполняемый код хранится в одном и том же сегменте, но отдельно.

Инструменты анализа программ

Существует два основных подхода к анализу программ: динамический и статический. Динамический анализ заключается в запуске программного кода в отладчике или виртуальной среде и анализе его поведения. Статический анализ программы использует дизассемблер без запуска кода.

Какой подход лучше, зависит от конкретной ситуации. Эти методы не являются взаимоисключающими, и часто один используется как дополнение к другому.

Инструменты динамического анализа

Как и в большинстве систем Unix, Mac OS X предлагает множество инструментов, которые могут быть полезны для динамического анализа приложений и диагностики системы. Многие из них перешли на Mac из Unix, но есть также программы, которые были разработаны исключительно для Mac OS X. Ниже приводится краткое описание нескольких инструментов, которые можно установить из дистрибутива Mac OS X.

Эти инструменты можно разделить на две категории:

- Инструменты, используемые для тестирования процессов:

- fs_usage - предоставляет информацию о системных ссылках, связанных с деятельностью файловой системы;

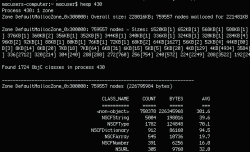

- куча - перечисляет все блоки памяти, выделенные динамической памяти отдельным процессом;

- lsof - отображает файлы, открытые различными процессами;

- top - отображает статистику использования различных системных ресурсов;

- vm_stat - отображает статистику использования виртуальной памяти;

- gdb - отладчик для удаленного удаления ошибок из программ;

- ddb - отладчик ядра, требующий подключения через последовательный порт;

- ktrace - отслеживает события системного уровня на уровне ядра для конкретных процессов;

- kdump - отображает информацию, сгенерированную программой ktrace;

- sc_usage - отображает статистику для определенного процесса, например, используя процессорное время, системные ссылки и т. д.

- Сетевые инструменты.

Перечисленные ниже системные утилиты хорошо известны в мире Unix.

- netstat - предоставляет различные данные о сетевой подсистеме;

- tcpdump - отображает сетевой трафик.

Mac OS X также может использовать многие другие сетевые инструменты, хорошо известные пользователям Unix, например, nmap и WireShark.

Следует отметить, что большинство Unix-программ с открытым доступом к исходному коду можно легко адаптировать для работы в Mac OS X. Опытный пользователь Unix сможет создать рабочую среду, практически идентичную известной среде Unix.

Инструменты статического анализа

Относительно часто невозможно запустить анализируемую программу. Иногда по соображениям безопасности лучше не запускать программу.

Поскольку формат исполняемых файлов в Mac OS X - Mach-O, при статическом анализе в этой операционной системе следует учитывать несколько вещей.

Основным инструментом для анализа файлов Mach-O является программа otool, которую можно использовать для получения информации о заголовке файла, командах загрузки и точке входа. Вы даже можете использовать его для дизассемблирования содержимого разделов, содержащих исполняемый код.

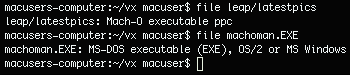

- файл - указывает тип файлов;

- otool - используется для анализа файлов Mach-O;

- xxd - позволяет переводить двоичные файлы в шестнадцатеричный формат и наоборот;

- ИДАПро - дизассемблер.

С ростом популярности Mac OS X, работающей с процессором Intel, многие компании-разработчики опубликовали версии своих приложений для этой платформы. Список операционных систем, поддерживаемых новой версией Mac OS X 5.1, включает IDAPro.

Это значительно упростит жизнь пользователям, мигрирующим из Windows. Иногда использование IDAPro позволяет выполнять некоторые задачи быстрее и проще, чем при использовании стандартных инструментов Mac OS X.

Анализ вредоносного кода: примеры

Чтобы привести некоторые примеры, мы проанализируем вредителей IM-Worm.OSX.Leap и Virus.OSX.Macarena, используя некоторые из перечисленных выше инструментов. Следует отметить, что исследуемые вредоносные программы являются доказательством концепции; они не имеют вредоносной функции и не представляют серьезной угрозы. Их главная цель - показать, что создание такой программы возможно.

IM-Worm.OSX.Leap

Прыжок не может распространяться через Интернет - для этого используется мессенджер iChat. На первом этапе Leap распространяется с использованием приложения iChat в качестве приложения к файлу в RapidShare, «делая вид», что файл содержит скриншоты последней версии Mac OS X Leopard. Чтобы компьютер был заражен, получатель должен щелкнуть ссылку, подтвердить загрузку файла, распаковать файл и открыть его. После заражения компьютера файл будет отправлен (без каких-либо изменений) во весь список контактов пользователя через Bonjour.

Скачок распространяется в виде файла с именем latestpics.tgz. После распаковки файла в Finder он окажется файлом jpeg.

Поскольку Leap использует Spotlight, он будет работать только в версии Tiger (версия Mac OS X 10.4.x). Для запуска Leap требуется InputManager, хотя он не работает в системах x86. Более того, двоичный файл содержит код только для PowerPC. В результате Leap работает только на компьютерах PowerPC.

Чтобы начать анализ, нам нужно определить фактический формат файла последних изображений. Сначала мы запускаем файловую утилиту с аргументом latestpics: #file latestpics. Оказывается, что файл на самом деле является файлом Mach-O.

Далее мы используем otool для просмотра заголовка двоичного файла: #otool -h latestpics.

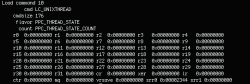

Тогда вы можете увидеть точку входа в прыжок. Точку входа в формате файла Mach-O можно найти с помощью #: otool -l latestpics, который отображает команды загрузки. В этом случае интересной командой является LC_UNIXTHREAD, которая отображает начальное состояние основного потока процесса. В PowerPC вы захотите найти содержимое регистра srr0 - это точка входа.

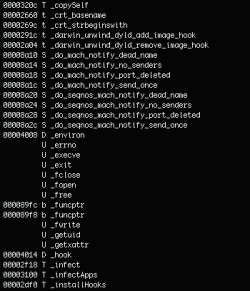

Далее мы используем nm - инструмент, известный всем пользователям Unix, - для просмотра списка всех символов в двоичном файле, включая следующие функции. Их имена говорят сами за себя и подтверждают, что это потенциально опасный файл:

- _copySelf

- _infect

- _infectApps

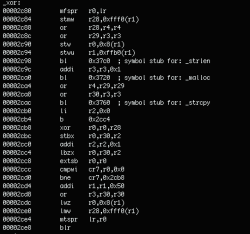

Теперь мы можем более подробно рассмотреть код с помощью инструмента otool -vt, который позволит нам просматривать содержимое раздела в сегменте __TEXT, где находится исполняемый код файла latestpics:

Строки отправляются системным функциям, но они шифруются с помощью функции _xor:

После декодирования строк мы получаем следующий результат:

/ usr / bin / tar -zxf / tmp / hook -C / tmp

/ Library / InputManagers

/ bin / rm -rf / Library / InputManagers / apphook

/ bin / mv -f / tmp / apphook / Библиотека / InputManagers

~ / Library / InputManagers

/ bin / rm -rf ~ / Библиотека / InputManagers / apphook

/ bin / mv -f / tmp / apphook ~ / Библиотека / InputManager

% s / Contents / MacOS /% s / bin / cp '% s' '% s / .. namedfork / rsrc'

/ bin / cp -f "% s" "% s"

(kMDItemKind == 'Приложение') (kMDItemLastUsedDate> = $ time.this_month) <wbr> / usr / bin / ditto% s / tmp / latestpics / usr / bin / gzip -f -q / tmp / latestpics

Анализ этих строк показывает, что на самом деле делает IM-Worm.OSX.Leap:

- Копирует в / tmp как последние картинки;

- Затем создает файл tgz;

- Он извлекает менеджер ввода с именем apphook.bundle и копирует его в / tmp;

- Если идентификатор равен 0, создается папка / Library / InputManagers /; все существующие apphoook удаляются, а новый apphook копируется из / tmp;

- Если идентификатор имеет форму, отличную от 0, создается ~ / Library / InputManagers /;

- Теперь, когда новое приложение Mac OS X было запущено, новый apphook будет загружен в адресное пространство;

- При каждом запуске приложения будет делаться попытка отправить latestpics.tgz через мессенджер iChat.

Virus.OSX.Macarena

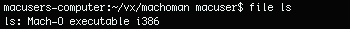

Чтобы начать анализ, вам необходимо определить формат файла. Как и выше, мы будем использовать файловый инструмент.

Результаты показывают, что это формат файла Mach-O.

Далее мы используем otool для просмотра заголовка файла и определения точки входа:

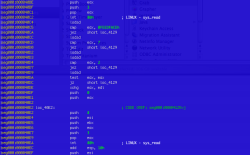

Детальная проверка указывает на нетипичную точку входа в ноль адреса. Следующим шагом должен стать анализ кода, начиная с точки входа. Однако мы сталкиваемся с небольшой проблемой. Мы не можем разобрать эту часть файла Mach-O с помощью инструмента otool, потому что он может использоваться только для анализа кода в текстовом разделе сегмента __TEXT.

В этой ситуации мы можем использовать IDAPro. Однако сначала нам нужно загрузить файл в инструмент IDA в виде двоичного файла. Затем файл можно разобрать.

Macarena - первый вирус, заражающий файлы Mach-O в текущей папке.

Анализируя зараженный файл, вы заметите следующее:

Вирус меняет точку входа на ноль адреса. Вот где сегмент __PAGEZERO загружается в формате Mach-O. Как мы уже отмечали выше, при анализе файловой структуры Mach-O __PAGEZERO не имеет места в файле на диске. Вот почему код записывает в конец файла на диске. Этот метод может привести к неожиданному результату: такие приложения, как gdb, IDA и otool, не будут отображать код вируса.

Макарена - это относительно простой вирус. После запуска он заражает файлы в формате Mach-O для архитектуры x86. Существуют также более новые версии этого вируса, которые также заражают PPC-файлы, но эти варианты сильно отличаются от оригинальных.

Этот вирус не имеет другой вредной функции.

приложение

Mac OS X продолжает привлекать клиентов. Хотя единственные вредоносные программы для этой операционной системы являются доказательством концептуальных программ, злонамеренные пользователи будут все больше интересоваться платформой Mac OS X, поскольку число ее пользователей быстро растет. Это означает, что нам придется чаще анализировать вредоносные программы для Mac OS X.

К счастью, в Mac OS X есть много инструментов, которые можно использовать для анализа других программ, а также для общей диагностики системы. Более того, появляется все больше и больше программ от «третьих лиц», которые могут использовать как ИТ-специалисты, так и любители-исследователи.

Похожие

Adalysis - инструменты для анализа и оптимизации рекламы в AdWords и BingПрохладным мартовским днем я проверяю свою почту и, в дополнение к стандартной рекламе GSP (благодаря upblue.pl и artefakt.pl), Adalysis, как говорится, «Мощное управление PPC, сделанное простым». Я обнаружил, что в конце концов кто-то хорошо согласился с рекламой, поэтому я решил использовать 14-дневный тестовый период. Вот мой обзор этого инструмента после двух недель использования. Чтобы начать использовать Adalysis, вы должны войти в систему с помощью учетной записи Google, которую Cherrytree - многофункциональное приложение для заметок в стиле вики

Я недавно написал на Thetapad а также Zim - оба являются отличными приложениями для создания заметок, их специализация ориентирована на разных пользователей. Сегодня, благодаря предложениям читателей FossMint, я представляю вам Cherrytree . Вишневое дерево Соедините ваше приложение YouTube с Xbox 360

Сейчас играет: Смотрите это: отправьте видео YouTube на Xbox с iPhone 3:01 Хотите добавить видео YouTube с телефона на телевизор? Ты понял. Он называется «Отправить на ТВ», и это особенность приложения Google на YouTube, которое пользователи Android уже некоторое время используют. Но теперь, когда у Google есть выкатил эту функцию на iOS преданным Apple и расширенная Как установить разные версии OS X на одном компьютере Mac?

Он дебютировал на рынке OS X 10.9 Mavericks , Новая система новая, но также часто проблемы совместимости некоторые приложения. Иногда стоит потратить немного дискового пространства и установить две версии системы рядом. В OS X это не так сложно! Чтобы установить две системы OS X на наш компьютер, Пример jQuery Stop Animations

Здравствуйте, читатели, в этом уроке мы покажем, как использовать библиотеку jQuery и метод stop () jQuery для остановки анимации или эффекта до его завершения. 1. Введение jQuery - это не что иное, как библиотека JavaScript, которая поставляется с богатыми функциональными возможностями. Он маленький и быстрее, чем многие JavaScript-коды, написанные обычным веб-разработчиком. Используя jQuery, разработчики могут писать меньше кода и делать больше вещей, что Интернет Плюс Ченстохова - сайты онлайн платежных систем в интернет магазине

Из года в год число интернет-пользователей в Польше и в мире продолжает расти. Эта тенденция наверняка будет расти год от года все быстрее и быстрее. Каждый из нас, безусловно, использовал решение, которое Лучший антивирус для Mac 2019: отзывы и оценки

Маки могут быть гораздо менее заманчивой целью для вредоносных программ и вирусов, но они не защищены от атак. Даже если тебя не волнует рекламное или используется как означает заражать пользователей на других платформах все еще возможно стать жертвой Планировщик собраний - найдите лучшее время в часовых поясах

Вам нужно позвонить кому-нибудь далеко или организовать веб- или видеоконференцию в разных часовых поясах? Найдите лучшее время в разных часовых поясах с помощью этого Планировщика собраний. Справка Сокращения часовых поясов Если вы знаете только сокращение часовых поясов, Пожалуйста, попробуйте эти города в качестве заменителей: EST, EDT, восточное время США, Нью-Йорк CST, CDT, центральное время США, Чикаго MST, MDT, американское горное время, Денвер, PST, 6 бесплатных приложений Mind Map для Mac, чтобы ваши творческие соки текли

Реклама Mind Mapping является потрясающим визуальный метод для захвата мыслей и идей , Для бизнеса или личного использования, карта ума идеально подходит для мозгового штурма и помогает вам легко организовать ваши концепции. Если вам нужно звездное картографическое приложение для Mac, в App Как быстро найти предложение OC? Для этого есть приложение

Эта история повторяется каждый год. Политика OC в моей машине подходит к концу, поэтому вместо этого, как обычный человек, я просто плачу за его продление, я провожу весь день в поисках предложения. Benefia24 может сократить этот процесс до нескольких минут. Дата первой регистрации автомобиля? Текущие скидки? Кто будет водить эту машину? Сколько тебе лет И так далее. Такая анкета, состоящая из примерно дюжины вопросов, должна быть Разработка приложения Travel Planner: 4 особенности стартапов TripIt

Этот блог предназначен для организации путешествий стартапов и предпринимателей. Здесь мы рассмотрели основные характеристики успешного приложения для путешествий, которые стартапы могут учитывать при разработке приложения для планирования путешествий. Без сомнения, люди любят путешествовать и исследовать разные страны, города и места, но когда дело доходит до организации или планирования поездки, все сталкиваются с трудностями. От бронирования билетов до гостиничных

Комментарии

Top Virus , Афера технической поддержки Microsoft , Как исправить проблему с Google Redirect Virus , Как просмотреть скрытые файлы?Последнее сообщение было обновлено: 11 мая 2019 в 07:38. Последняя версия Android 9 Pie на основе LineageOS 16 готова к выпуску для телефонов Android как с официальной, так и с неофициальной сборками. Заходите на эту страницу часто, чтобы узнать, есть ли на вашем устройстве обновление LineageOS 16 или нет! Смотрите ниже раздел загрузок узнать, какие устройства получили обновление LineageOS 16. Почему вы должны Хотите знать, как программа была расширена шаг за шагом или кто добавил кусок кода?

Хотите знать, как программа была расширена шаг за шагом или кто добавил кусок кода? Хотите ли вы вернуться к версии кода две недели назад или создать отдельную «ветку» кода, чтобы что-то попробовать? Для этого и нужен git. Это мощный инструмент, но в начале он может быть немного подавляющим. Не беспокойтесь об этом: стоит изучить, как оформить заказ, зафиксировать, нажать и потянуть. Этого достаточно, чтобы начать. Все остальное придет позже. Я рекомендую этот фильм Какие операционные системы вам подходят?

Какие операционные системы вам подходят? Здесь вы получите ответ. Характеристики и характеристики Пререквизиты: CPU: двухъядерный процессор 1 ГГц; 1 ГБ ОЗУ; 500 МБ свободного места на жестком диске Операционные системы: Win XP, Vista, Win 7, Win 8, Win 8.1, Win 10 Вирусный сканер: да Язык: немецкий Брандмауэр: да Защита от спама: да Защита от фишинга: да Защита от шпионских программ: да Режим ноутбука: нет Режим игры: да Мы приложили все усилия, чтобы обобщить различные Мы опустили эти инструменты с широкой дугой?

Мы опустили эти инструменты с широкой дугой? Microsoft обратила на это внимание и создала совершенно новые инструменты, основанные на ленточном интерфейсе, известном, например, из пакета Office 2007. В дополнение к новому внешнему виду эти программы имеют новые функции, позволяющие создавать более сложные изображения и редактировать текст. , Каковы особенности LineageOS 16?

Каковы особенности LineageOS 16? Ниже приведены некоторые из основных функций LineageOS 16, которые перечислены. Помимо обновлений Android Pie, вы получите множество эксклюзивных функций LineageOS. Некоторые из них перечислены ниже: Настройка: - Телефон твой. Это должно выглядеть так, как вы хотите. LineageOS делает это возможным. - Пользовательское приложение электронной почты - Пользовательское приложение номеронабирателя со встроенным рекордером Как подготовить эффективные описания продуктов, которые будут генерировать трафик поисковых систем и увеличивать продажи?

Как подготовить эффективные описания продуктов, которые будут генерировать трафик поисковых систем и увеличивать продажи? Почему стоит инвестировать в описания продуктов? Рассмотрим специфику онлайн-торговли. Пользователь намерен купить кроссовки. Заходит в поисковую систему, вводит запрос и начинает просмотр результатов поиска. Он смотрит фотографии продуктов, а затем читает контент, потому что хочет узнать больше о конкретной модели обуви. Перед покупкой он не сможет просмотреть Вы можете получить сообщение «этот тип файла может быть вредным, хотите ли вы сохранить этот файл?

Вы можете получить сообщение «этот тип файла может быть вредным, хотите ли вы сохранить этот файл?», Просто нажмите «Да». Как использовать Cheat Engine для Android без рута? Список возможностей Cheat Engine Apk, Вот краткий обзор всех функций, которыми обладает Cheat Engine для Android : Возможность подключения к локальным или удаленным процессам (через IP). Типы значений для сканирования: для Info сегодня на фоне конкурирующих систем сравнения?

info сегодня на фоне конкурирующих систем сравнения? С точки зрения пользователя, нашим приоритетом является сопоставление информации с ожиданиями целевой группы. Он состоит из множества элементов на сайте, макета страницы, доступности информации, функциональности и представленных результатов поиска. Мы постоянно ищем и тестируем дальнейшие решения, чтобы пользователь мог удовлетворить свои потребности более интуитивным способом. Кроме того, существует группа функциональных Как попытаться войти в систему?

Как попытаться войти в систему? В веб-браузере (Chrome, Firefox, Opera, Edge) введите IP-адрес в адресную строку страницы. шлюз для нашей сети. Как узнать IP-адрес шлюза я писал в предыдущем запись , Настройки по умолчанию для популярных маршрутизаторов TP-LINK: IP 192.168.1.1, пользователь: admin, пароль: admin Какие примеры стоит вдохновить?

Какие примеры стоит вдохновить? Веб-дизайн - красота заключается в простоте Среди страниц на Awwwards вы можете найти, среди прочего, пабазский бренд. Вы можете увидеть фрагмент презентации своей истории ниже. Этот сайт в первую очередь отличается простотой. Человек, который проектировал это, не использовал много цветов и не использовал слишком много графики. На основе рисунков прозрачный макет создал страницу, которая, на мой взгляд, не только эстетична, но и проста в использовании Хотите полностью удалить приложение с телефона?

Хотите полностью удалить приложение с телефона? Легко: все, что вам нужно сделать, это нажать и удерживать его в панели приложений, а затем перетащить его на значок «Удалить», который отображается вверху экрана. Вы также увидите значок «Информация о приложении»; перетаскивая туда приложение, вы сможете просмотреть подробную информацию об использовании и разрешениях программы, а также очистить ее кэш или хранилище данных.

Дата первой регистрации автомобиля?

Текущие скидки?

Кто будет водить эту машину?

Хотите знать, как программа была расширена шаг за шагом или кто добавил кусок кода?

Хотите ли вы вернуться к версии кода две недели назад или создать отдельную «ветку» кода, чтобы что-то попробовать?

Какие операционные системы вам подходят?

Мы опустили эти инструменты с широкой дугой?

Каковы особенности LineageOS 16?

Каковы особенности LineageOS 16?

Как подготовить эффективные описания продуктов, которые будут генерировать трафик поисковых систем и увеличивать продажи?